应急响应-linux服务器排查

应急响应排查-Linux服务器

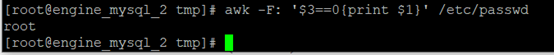

查询特权用户

1 | |

如图

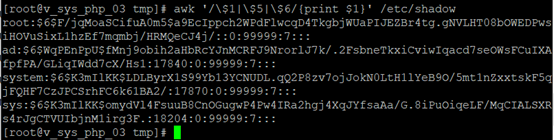

查找远程可以登录的账户

1 | |

- 如下图,包含四个可远程登录账户

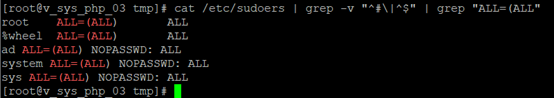

检查sudo权限

1 | |

如图,包含5个sudo权限被设置为all的账户

删除或锁定账号

通过上面的步骤可以找到可疑的账号

1 | |

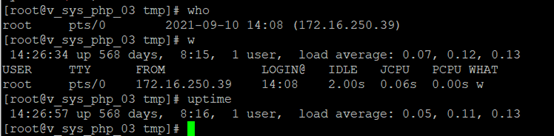

查看当前登录系统的信息

1 | |

如图

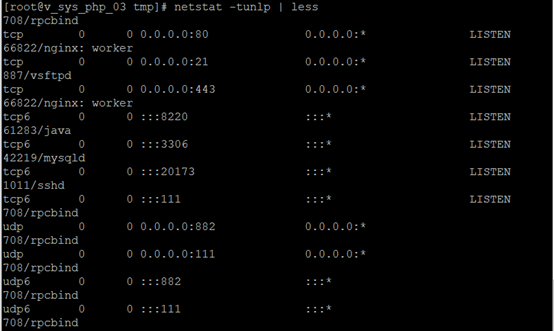

检查异常端口

使用netstat 网络连接命令,分析可疑端口、IP、PID等信息。

如图

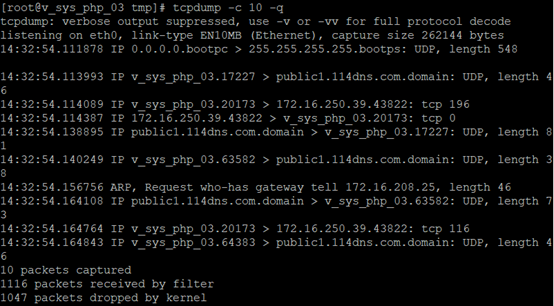

抓包分析

1 | |

如图

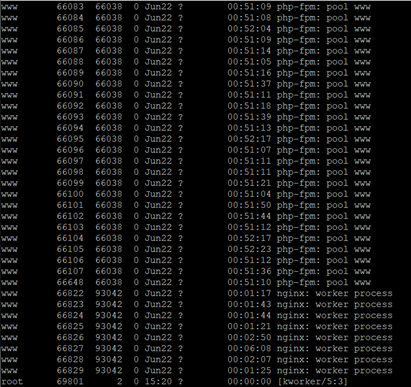

使用ps命令检查可疑的进程

1 | |

如图

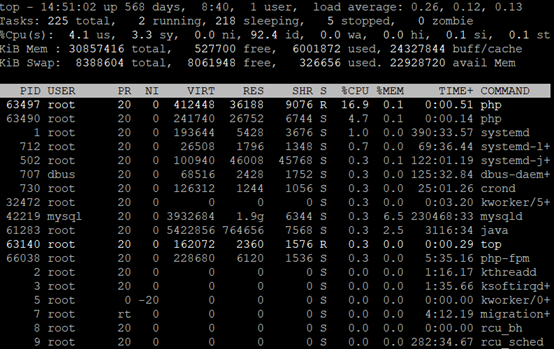

检查查系统中占用资源

1 | |

如图

发现异常进一步检查

1 | |

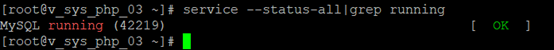

检查系统服务

Linux系统服务管理,CentOS7使用systemd控制 CentOS6之前使用chkconfig控制。 查看正在运行的服务

1 | |

如图

检查开机自启的服务

1 | |

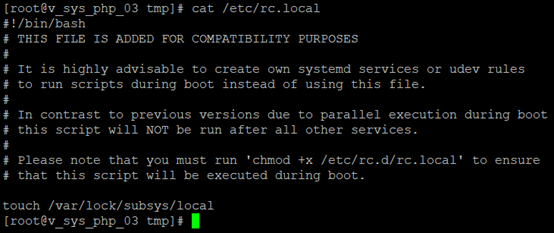

检查启动项脚本

命令查看下开机启动项中是否有异常的启动服务。

1 | |

如图

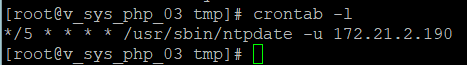

检查计划任务

利用计划任务进行权限维持,可作为一种持久性机制被入侵者利用。检查异常的计划任务,需要重点关注以下目录中是否存在恶意脚本。

1 | |

crontab -l 可指定用户查看计划任务,参数留空默认查询当前用户,如图

1 | |

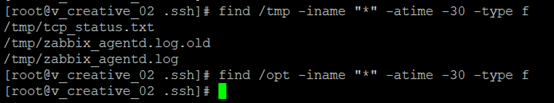

检查系统的异常文件

查看敏感目录,如/tmp目录下的文件,同时注意隐藏文件夹,以.为名的文件夹具有隐藏属性

1 | |

查找n天以内被访问过的文件

1 | |

如图

检查历史命令

查看被入侵后,在系统上执行过哪些命令,使用root用户登录系统,检查/home目录下的用户主目录的.bash_history文件,系统默认可以保存1000条的历史命令,并不记录命令执行的时间,根据需要进行安全加固。

检查系统日志

在Linux上一般跟系统相关的日志默认都会放到/var/log下面, 若是一旦出现问题,用户就可以通过查看日志来迅速定位, 及时解决问题。常用日志文件如下:

/var/log/btmp

记录错误登录日志,这个文件是二进制文件,不能用vi直接查看,可以用lastb看

/var/log/lastlog

记录系统中所有用户最后一次成功登录系统的时间,这是一个二进制文件,不能用vi查看,可以用lastlog查看 /var/log/wtmp

永久记录所有用户的登录、注销信息,同时记录系统的启动、重启、关机事件。 同样这个文件也是一个二进制文件,不能直接vi,而需要使用last命令来查看。

/var/log/utmp

记录当前已经登录的用户信息,这个文件会随着用户的登录和注销不断变化, 只记录当前登录用户的信息。同样这个文件不能直接vi, 而要使用w,who,users等命令来查询。

/var/log/secure

记录验证和授权方面的信息,只要涉及账号和密码的程序都会记录, 比如SSH登录,su切换用户,sudo授权, 甚至添加用户和修改用户密码都会记录在这个日志文件中

之前提到的last、lastlog记录并不准确,还可以用以下命令来查询登录情况

1 | |

查找登录系统失败的20个账号

1 | |

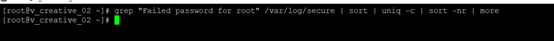

定位有多少IP在爆破主机的root帐号

1 | |

如图

查看所有重启日志信息

1 | |

查看系统正常的运行时间

1 | |

查看哪些IP登录成功了

1 | |

登录成功的日期,用户名,IP

1 | |

作者:C0mpactDisk,本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!